Plataforma de análisis de malware Seqrite

Introducción

En el mundo interconectado actual, los dispositivos se comunican frecuentemente a través de Internet, lo que genera un intercambio constante de datos. Este flujo continuo hace que los datos sean susceptibles a virus y malware. A medida que los datos viajan a través de diversos equipos, pueden volverse vulnerables a la infección por programas maliciosos. Para garantizar la seguridad de los datos, es fundamental comprobar si los archivos están limpios o infectados. Los programas maliciosos pueden propagarse silenciosamente y comprometer datos y archivos de programas legítimos sin ser detectados de inmediato.

La plataforma de análisis de malware Seqrite está diseñada para ayudar a los usuarios a enviar y analizar archivos sospechosos en busca de posibles amenazas .

¿Cómo funciona la plataforma de análisis de malware SEQRITE?

La plataforma de análisis de malware Seqrite es un sistema automatizado que puede implementarse tanto en las instalaciones del cliente como en la nube. Permite a los usuarios cargar archivos sospechosos para su escaneo y análisis, con el fin de detectar malware y virus. Los usuarios pueden buscar archivos previamente analizados mediante sumas de verificación como MD5, SHA1 o SHA256, o a través de diversos parámetros de búsqueda y palabras clave. Además, pueden revisar la categoría de las URL antes de acceder a ellas.

La plataforma opera con múltiples microservicios que realizan análisis estáticos, dinámicos y manuales de los archivos cargados. Los usuarios pueden ver un resumen consolidado del análisis para determinar si un archivo es seguro o malicioso. Tras el análisis, los informes están disponibles en formato PDF y JSON.

Implementación local

Acceso a la plataforma de análisis de malware Seqrite

Si accede a la plataforma de análisis de malware Seqrite por primera vez, siga estos tres pasos:

- Regístrese en la plataforma de análisis de malware Seqrite/Inicie sesión en la plataforma de análisis de malware Seqrite

- Establecer contraseña

- Iniciar sesión

A. Registro en la plataforma de análisis de malware Seqrite/Iniciar sesión en la plataforma de análisis de malware Seqrite

Para acceder a la plataforma de análisis de malware Seqrite, primero debe registrarse con una clave de producto.

Nota: Recibirá la clave de producto tras firmar el acuerdo y completar el pago correspondiente.

Para registrarse en la plataforma de análisis de malware Seqrite, siga estos pasos:

- Introduce la URL https://smap.seqrite.com en el navegador. Se mostrará la página de inicio de sesión .

- Haga clic en Registrarse aquí . Se mostrará la página de registro para la plataforma de análisis de malware .

- Introduzca la clave de producto de análisis de malware y pulse Siguiente .

- Ingrese los datos del administrador : nombre, apellido, correo electrónico profesional, número de teléfono móvil y puesto de trabajo; luego, haga clic en Siguiente .

- Ingrese los datos de la empresa , como nombre, sector, tamaño, dirección, país, estado, ciudad y código postal, y haga clic en Siguiente . Se mostrará

la página de confirmación . - Si la dirección de correo electrónico es incorrecta, haga clic en Haga clic aquí para actualizarla.

- Seleccione la casilla para aceptar los términos y condiciones y haga clic en Confirmar .

Recibirá un enlace de activación en la dirección de correo electrónico registrada.

B. Establecer contraseña

Una vez que te registres correctamente, recibirás un correo electrónico con un enlace de activación para establecer una contraseña. Para establecer una contraseña, sigue estos pasos:

- Haz clic en el enlace de activación que aparece en el correo electrónico.

- Introduzca la contraseña y haga clic en Establecer contraseña . Se mostrará

la página de inicio de sesión .

C. Iniciar sesión

- En la página de inicio de sesión, ingrese su correo electrónico y contraseña y haga clic en Iniciar sesión .

Implementación en la nube

Acceso a la plataforma de análisis de malware Seqrite

Si accede a la plataforma de análisis de malware Seqrite por primera vez, siga estos tres pasos:

- Regístrese en la plataforma de análisis de malware Seqrite/Inicie sesión en la plataforma de análisis de malware Seqrite

- Establecer contraseña

- Inicia sesión en la plataforma de análisis de malware de Seqrite.

A. Registro en la plataforma de análisis de malware Seqrite/Iniciar sesión en la plataforma de análisis de malware Seqrite

Para acceder a la plataforma de análisis de malware Seqrite, primero debe registrarse con una clave de producto.

Nota: Recibirá la clave de producto tras firmar el acuerdo y completar el pago correspondiente.

Para registrarse en la plataforma de análisis de malware Seqrite, siga estos pasos:

- Introduce la URL https://qaint-csm.qhtpl.com/csm/signup/smap en el navegador. Se mostrará la página de registro .

- Haga clic en Registrarse aquí . Se mostrará la página de registro para la gestión de seguridad centralizada .

- Introduzca la clave de producto de análisis de malware y pulse Siguiente .

- Seleccione la casilla de verificación Clave de producto de la plataforma de análisis de malware (MAP) , ingrese la clave de producto y haga clic en Siguiente .

- Ingrese los datos del administrador, como nombre, apellido, correo electrónico comercial, número de teléfono móvil y puesto de trabajo, y haga clic en Siguiente .

- Ingrese los datos de la empresa , como nombre, sector, tamaño, país, estado, ciudad e idioma preferido del producto, y haga clic en Siguiente .

- Si la dirección de correo electrónico es incorrecta, haga clic en Haga clic aquí para editarla .

Recibirás un enlace de activación en la dirección de correo electrónico registrada.

B. Establecer contraseña

Una vez que te registres correctamente, recibirás un correo electrónico con un enlace de activación para establecer una contraseña. Para establecer una contraseña, sigue estos pasos:

- Haz clic en el enlace de activación que aparece en el correo electrónico.

- Introduzca la contraseña y haga clic en Establecer contraseña . Se mostrará

la página de inicio de sesión .

C. Iniciar sesión

- Ingrese su correo electrónico y contraseña y haga clic en Iniciar sesión . Se mostrará

la página de autenticación de dos factores . - Introduzca el código OTP que ha recibido en su dirección de correo electrónico o número de teléfono registrado y haga clic en Verificar . Se mostrará

la página del Acuerdo de licencia de Seqrite Centralized Security Management . - Acepte los términos del ACUERDO DE LICENCIA DE USUARIO FINAL DE SEQRITE y haga clic en Sí, acepto . Se mostrará

el panel de control de administración de seguridad centralizada de Seqrite . - Haga clic en SMAP en el panel izquierdo.

Se mostrará el panel de control de la plataforma de análisis de malware Seqrite.

Acceso a la plataforma de análisis de malware Seqrite

Si ya eres usuario, sigue el proceso de inicio de sesión. Si eres un nuevo suscriptor, sigue el proceso de registro.

Iniciar sesión

- Introduce la URL https://smap.seqrite.com/ en el navegador. Se mostrará la página de inicio de sesión.

- Introduce tu nombre de usuario y contraseña. Selecciona el símbolo Captcha para confirmar que no eres un robot.

- Haz clic en Iniciar sesión.

Accederás al Panel de control.

Rol de usuario

En la plataforma de análisis de malware Seqrite, los roles de usuario asignados a los usuarios pueden ser los siguientes:

- Analista organizacional

- Administrador de la organización

- Ejecutivo de la Organización

- Investigador de amenazas

La siguiente tabla muestra las características disponibles para los usuarios según el rol asignado.

| Característica | Analista organizacional | Administrador de la organización | Ejecutivo de la organización | Investigador de amenazas |

| Panel | Sí | Sí | Sí | Sí |

| Subida de archivos (archivo único o ZIP) | Sí | Sí | No | No |

| Búsqueda de reputación de URL | Sí | Sí | Sí | Sí |

| Búsqueda avanzada de texto libre | Sí | Sí | Sí | Sí |

| Descargar informe | Sí | Sí | Sí | Sí |

| Agregar etiquetas | Sí | Sí | No | Sí |

| Notificaciones | Sí | Sí | Sí | Sí |

| Gestión de usuarios | No | Sí | No | No |

| Análisis manual | No | No | No | Sí |

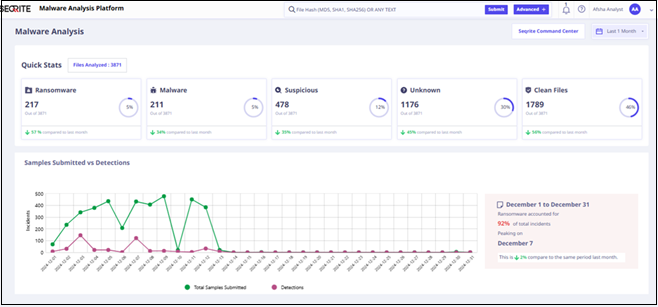

Panel

Tras iniciar sesión, el panel de control es la página de inicio predeterminada para todos los usuarios. En el panel de control se proporcionan las siguientes métricas predeterminadas:

- Plataforma de análisis de malware Seqrite (SMAP)

- Centro de mando

Métricas de la plataforma de análisis de malware Seqrite (SMAP)

Las métricas de la plataforma de análisis de malware Seqrite se utilizan para evaluar y clasificar muestras maliciosas. Ayudan a comprender el comportamiento del malware, detectar amenazas y mejorar la seguridad.

El panel de control muestra las siguientes métricas SMAP:

| Métrica | Descripción |

| Estadísticas rápidas del archivo analizado | Muestra la bifurcación de los archivos analizados. |

| Muestras enviadas frente a detección | Muestra el número total de archivos enviados y detectados. |

| Categorías principales de malware | Muestra las principales categorías de malware junto con su recuento respectivo. |

| Principales tipos de archivos maliciosos | Muestra los principales archivos maliciosos, la muestra enviada para su análisis, el número de detecciones y el porcentaje de detección. |

| Métodos de envío y principales fuentes que contribuyen a la detección | Muestra el número de archivos enviados de forma manual y automática, y las principales fuentes que contribuyen a la detección. |

| Principales familias de malware detectadas | Muestra las principales familias de malware junto con su nombre, categoría, tasa de detección y fecha de detección. |

| Etiquetas de tendencia en el análisis de malware | Muestra las etiquetas más populares. |

Centro de mando

El Centro de Comando proyecta información a partir de la telemetría de Seqrite, que se recopila de nuestros 10 millones

de puntos finales.

Acceso al Centro de Comando

Para acceder al centro de comandos y visualizarlo, haga clic en Centro de comandos de Seqrite en la esquina superior derecha del panel de control. A continuación se muestran las métricas clave del centro de comandos:

| Métrica | Descripción |

| Puntos de conexión (Total de puntos de conexión activos y protegidos) | Muestra el número de dispositivos en los que está instalado el antivirus Quick Heal y, entre ellos, cuántos endpoints fueron protegidos recientemente contra amenazas. |

| puntos finales protegidos por sistema operativo | Muestra el número de puntos finales protegidos por sistema operativo. |

| Estados/ciudades principales objetivo | Muestra las 10 ciudades y estados más afectados por el número de detecciones. |

| Industrias objetivo principales | Muestra los 10 sectores industriales más afectados por el número de detecciones. |

| Principales direcciones IP remotas de ataque | Muestra el número de IPs remotas activas maliciosas. |

| Principales familias de ransomware | Muestra las 10 familias de ransomware más activas. |

| Principales vulnerabilidades | Muestra las 10 principales vulnerabilidades detectadas. |

| Mapa de amenazas | Es una representación visual de las ciberamenazas en toda la India. |

Perfil de usuario

La sección Perfil de usuario, en la esquina superior derecha del panel de control, muestra el nombre del usuario registrado. Al hacer clic en el nombre de usuario, se muestran las siguientes opciones: apariencia de pantalla (tema oscuro o tema claro), rol, clave API, soporte, lista de herramientas/bibliotecas de código abierto y licencias (en la sección Acerca de) y cerrar sesión.

Analizar archivo

Para analizar archivos, haga clic en Analizar archivo en el panel izquierdo. Esta página muestra las siguientes opciones:

- Sube el archivo para su análisis.

- Informe de análisis de archivos con el historial de cargas en formato tabular y opciones de ordenación. Permite buscar en el historial de cargas mediante filtros como fecha, estado y fuente de envío.

- Búsqueda global avanzada mediante búsqueda de texto libre y filtros predefinidos.

Subir archivo para su análisis

Puede cargar un archivo único o un archivo ZIP para que la plataforma de análisis de malware Seqrite lo escanee y, posteriormente, consulte el informe de análisis generado. El tamaño del archivo debe ser inferior a 100 MB.

Las amenazas, si las hubiera, se detectan mediante diversos escáneres y se resaltan en el informe consolidado generado.

La plataforma de análisis de malware Seqrite es compatible con los sistemas operativos Windows, Linux y Android.

La plataforma de análisis de malware Seqrite admite los siguientes tipos de archivos para su análisis:

| Categoría | Tipo de archivo |

| Documentos de oficina | .doc, .docx, .docm, .rtf, .xls, .xlsx, .xlsm, .xlsb, .ppt, .pptx, .pps, .ppam, .odt, .ods, .odp |

| Guiones | .js, .py, .ps1, .bat, .vbs, .hta, .sh |

| Ejecutables | .exe, .dll, .msi, .jar, .bat, .ps1, .vbs, .hta, .sh, .lnk, .elf |

| Archivo | .zip, .cab |

| Contenido web | .html, .xml, .swf, .js |

| Ejecutable de Linux | .elf, .sh, .py |

| Archivos de correo electrónico | .eml, .msg |

| PDF y portátil | .pdf, .txt |

| Androide | .apk (x86, ARM y Android OS: 4.0 y superior) |

Nota:

- Los archivos protegidos con contraseña, incluidos los archivos Zip, no serán analizados.

- Puedes subir una carpeta ZIP con un máximo de 10 archivos comprimidos en su interior.

Para cargar y enviar el archivo para su análisis, siga estos pasos:

- Inicie sesión en la plataforma de análisis de malware Seqrite y haga clic en Analizar archivo en el panel izquierdo.

- En la página Analizar archivo , vaya a Cargar archivo para análisis y haga clic en Examinar .

- Seleccione el archivo que desea enviar para su análisis.

- Seleccione la etapa que sea Análisis Preliminar, Detonación o Análisis Manual.

- Seleccione cualquier fuente predefinida de la lista Fuente o seleccione Otros.

- Seleccione Acceso restringido. Puede restringir el acceso a los archivos a usuarios que no sean administradores, si el archivo es de carácter confidencial.

- Seleccione la prioridad Alta, Media o Baja según la rapidez con la que desee

analizar el archivo. - Agrega comentarios como referencia y haz clic en Analizar.

Una vez que se envíe el archivo para su análisis, el progreso y el estado se mostrarán en la lista junto con la fecha y hora de envío.

- Haz clic en Ver para consultar el análisis del archivo enviado. Consulta el Informe de análisis para obtener más información.

Informe de análisis de archivos (Historial de cargas)

La plataforma de análisis de malware Seqrite muestra el historial de carga de los archivos enviados. Proporciona información detallada sobre los archivos cargados y ayuda a determinar si son maliciosos. Puede filtrar los detalles por Etapa, Estado, Veredicto y Período de carga.

Escenario

Puede filtrar la tabla histórica por etapa, es decir, Análisis Preliminar, Detonación o Análisis Manual.

Estado

Puede filtrar la tabla del historial por estado. La información de estado de los archivos subidos puede ser una de las siguientes:

| Nº de serie | Estado | Descripción |

| 1 | Todo | Para ver todos los archivos subidos. |

| 2 | En cola | En espera de ser procesado. |

| 3 | Fallido | El análisis ha fracasado. |

| 4 | En curso | Análisis de archivos en curso. |

| 5 | Completo | El análisis se completó a tiempo. |

La tabla de historial muestra el estado de los archivos que se están analizando junto con los siguientes detalles:

- Nombre del archivo

- Nombre del archivo principal

- Enviado el

- Subido por

- Escenario

- Estado: En progreso, En cola, Completado

- Veredicto

Puede ver el informe del archivo cargado haciendo clic en Ver.

Veredicto

Puede filtrar la tabla del historial por veredicto, como Limpio, Malware, Ransomware, Sospechoso.

Periodo de carga

Los detalles de los archivos subidos se pueden consultar en los siguientes intervalos:

- 1 día

- 7 días

- 1 mes

- 3 meses

Notificaciones

Las notificaciones generadas por la plataforma de análisis de malware Seqrite se muestran al hacer clic en el icono de notificaciones (icono de campana) en la esquina superior derecha.

Estas notificaciones informan sobre todas las acciones realizadas en la plataforma. El número en el icono de notificaciones indica la cantidad de notificaciones recibidas.

Al hacer clic en el icono, aparece un cuadro de notificación. Este cuadro muestra algunas de las notificaciones recibidas recientemente, junto con su descripción y la hora de recepción.

Visualización de notificaciones

Para ver una notificación, siga estos pasos:

- Inicie sesión en la plataforma de análisis de malware Seqrite y haga clic en el icono de notificación (icono de campana) en la parte superior derecha.

Aparece una lista de notificaciones.

Tipos de notificaciones

- Notificación de análisis:

Después de que el usuario suba un archivo para su análisis, recibirá esta notificación que le informará sobre el estado del archivo subido. - Notificación de uso de cuota:

El administrador recibirá esta notificación informándole sobre el uso de su cuota de carga de archivos. Proporciona detalles sobre su consumo actual.

Informe de análisis

Tras cargar un archivo para su análisis mediante la pestaña Buscar en el panel izquierdo, se genera un informe de análisis del archivo cargado y se buscan hashes que ya estén presentes en la base de datos. Las distintas pestañas del informe muestran los datos de análisis correspondientes.

La siguiente tabla proporciona los detalles del archivo que se muestran en la página del informe de análisis.

| Artículo | Descripción |

| Nombre del archivo | Muestra el nombre del archivo enviado. |

| Picadillo | Muestra el hash del archivo enviado. |

| Tipo de archivo | Muestra el tipo de archivo. |

| Veredicto | Muestra el veredicto del análisis, como Limpio, Malware, Ransomware, Sospechoso. |

| Categoría de malware | Muestra la categoría del malware. |

| Familia Malwar | Muestra la familia de malware. |

| Tiempo de entrega | Muestra la marca de tiempo en la que se envió el archivo para su análisis. |

| Tamaño del archivo | Muestra el tamaño del archivo cargado. |

| Restringir el acceso | Público o privado. |

| Etiquetas | Muestra las etiquetas del sistema. |

Agregar etiquetas

La capa de detonación puede asignar etiquetas automáticamente durante el análisis. Los investigadores de amenazas tienen la opción de añadir etiquetas al realizar análisis manuales. Además, los analistas o investigadores de amenazas pueden añadir las siguientes categorías en cualquier etapa del análisis:

- Sistemas operativos/plataformas afectados

- Tipo de ataque

- Vector de ataque

- Indicadores de compromiso

- Ataques selectivos

- TTP (Tácticas, Técnicas y Procedimientos)

Los analistas o investigadores de amenazas pueden añadir etiquetas en estas categorías haciendo clic en Gestionar etiquetas > Seleccionar categoría > Introducir nombre de etiqueta > +Añadir etiqueta > Guardar.

Nota: Es obligatorio seleccionar la categoría al añadir una etiqueta.

Las etiquetas añadidas se muestran en Etiquetas añadidas. Estas etiquetas ayudan a futuros investigadores a identificar el archivo mediante sus atributos. Las etiquetas también se pueden eliminar haciendo clic en la X junto al nombre de la etiqueta; las etiquetas eliminadas se muestran en Etiquetas eliminadas.

Pestañas de análisis

La visibilidad de algunas pestañas depende de la disponibilidad de los datos. La posibilidad de añadir comentarios depende de sus permisos de acceso. Puede ver las siguientes pestañas de análisis.

Resumen

Se analiza el archivo o hash enviado y se muestra un resumen. Los detalles mostrados pueden variar según el tipo de archivo. El resumen muestra la siguiente información:

- Enviado por

- Primera fecha de envío

- Últimas fechas de envío

- Fecha de modificación

- Verificado

- Fecha verificada

- Tipo de máquina

Atributo estático

El análisis de malware está incompleto sin el análisis de los atributos de los archivos. Los investigadores de amenazas utilizan diversas herramientas para recopilar los atributos de los archivos enviados. La plataforma de análisis de malware Seqrite recopila y procesa los datos de estas herramientas y genera el informe de análisis para la muestra enviada.

Los atributos estáticos muestran los siguientes detalles del archivo:

Propiedades básicas

- Valores MD5 y SHA-1

- Tipos de archivos y propiedades de los archivos

- Información de la sección (por ejemplo, valor de entropía) del archivo

- Número de versión del archivo, información de marca de tiempo y detalles de la firma digital, incluidas

las cadenas de certificados. - Contenido del archivo en formato de cadena

- Contenido del archivo en formato hexadecimal

Detalle de la detonación

Los detalles de la detonación estarán disponibles cuando el usuario tenga la opción de análisis de detonación. La siguiente tabla muestra las secciones y los detalles de la detonación que se visualizan en la página.

| Sección | Descripción |

| Veredicto | La evaluación final de la muestra, generalmente clasificada como Limpia, Desconocida, Sospechosa, Malware o Ransomware, se basa en los resultados combinados del análisis. |

| Descripción general de la muestra | Un resumen de alto nivel de la muestra, incluyendo su tipo de archivo, tamaño, valores hash (MD5, SHA-1, SHA-256), fecha de envío y cualquier observación inicial. |

| Veredictos de varios subsistemas de la capa de detonación | Veredictos individuales de diferentes motores de análisis o capas dentro del entorno de pruebas, como análisis estático, análisis de comportamiento y análisis de redes. |

| Actividades de comportamiento | Descripción detallada del comportamiento de la muestra durante la ejecución, incluyendo acciones como manipulación de archivos, creación de procesos, actividad de red, etc. |

| Árbol de procesos | Representación jerárquica de todos los procesos creados o modificados por la muestra, que muestra las relaciones padre-hijo y el flujo de ejecución. |

| Proceso creado | Lista de procesos que fueron iniciados por la muestra durante la ejecución, junto con sus metadatos asociados (por ejemplo, ID del proceso, argumentos de la línea de comandos). |

| Archivos creados | Información sobre cualquier archivo que la muestra haya creado o modificado, incluyendo rutas de archivo, nombres y tipos, junto con sus valores hash. |

| Registro creado | Detalles de cualquier entrada del registro de Windows creada o modificada por la muestra, incluidas las rutas y los valores asociados. |

| Conjuntos de claves de registro | Una lista de claves de registro específicas que fueron modificadas o establecidas por la muestra, lo que podría indicar mecanismos de persistencia o cambios de configuración. |

| Solicitudes DNS | Un registro de todas las consultas DNS realizadas por la muestra, incluyendo nombres de dominio, tipos de consulta y direcciones IP resueltas. |

| Conexiones IP | Información sobre las conexiones de red salientes o entrantes iniciadas por la muestra, incluidas las direcciones IP, los puertos y los protocolos. |

| Capturas de pantalla | Se capturaron capturas de pantalla del entorno virtual durante la ejecución de la muestra, proporcionando evidencia visual de la actividad de la muestra. |

Análisis manual

Los detalles del análisis manual estarán disponibles una vez que se cargue el archivo para su análisis manual.

Opciones adicionales

La siguiente tabla describe las opciones disponibles en la página del informe de análisis.

| Sr. No | Nombre del icono | Descripción | Imagen |

| 1 | Descargar | Puede descargar los informes en formato PDF y JSON según sea necesario. | |

| 2 | Enviar a detonación | Se pueden enviar muestras a la etapa de detonación para un análisis detallado si la muestra se envió previamente solo para un análisis preliminar. |  |

| 3 | Enviar a análisis manual | Puede enviar muestras para su análisis manual si no está satisfecho con el informe detallado del análisis de detonación.

|  |

Nota: Los informes de gran tamaño pueden tardar en descargarse.

Texto libre y búsqueda avanzada

Puede realizar búsquedas utilizando el contenido de cualquier informe de un archivo. Todos los informes relacionados con esta búsqueda se recuperarán y mostrarán en la tabla.

Si el hash del archivo enviado no existe en la plataforma de análisis de malware Seqrite, se mostrará el mensaje «No hay registros disponibles».

Búsqueda avanzada

Además, puede refinar aún más su búsqueda añadiendo más criterios, seleccionando una o más opciones de filtro para buscar el archivo o hash en la base de datos de la plataforma de análisis de malware Seqrite. La siguiente tabla detalla los filtros:

| Característica | Descripción |

| Todo | Utilice los siguientes filtros según sea necesario:

|

| Tipo de archivo | Busque en el archivo si se trata de una máquina de 32 bits o de 64 bits.

|

| Tamaño del archivo (bytes) |

|

| Fecha y hora de entrega | Puede buscar el archivo en la base de datos especificando el rango de fechas (Desde y Hasta). |

| Etiqueta |

|

| Veredicto | Puedes buscar los archivos analizados por sus respectivos veredictos, que son:

|

| Familia de malware | Puede realizar búsquedas por familias de malware. |

| Categoría de malware | Puedes buscar por categorías de malware. |

| Gravedad | Puedes buscar por la gravedad del archivo analizado, que es

|

Aplicar filtros

Para aplicar filtros, siga estos pasos:

- Haz clic en Avanzado+ .

- En el cuadro de diálogo Filtro avanzado , seleccione uno o más filtros según sea necesario, introduzca el valor requerido en el cuadro de texto y haga clic en Aplicar .

Por ejemplo:

i. Si hace clic en Tamaño de archivo, se mostrarán las siguientes condiciones: Tamaño de archivo igual a, Tamaño de archivo mayor que, Tamaño de archivo menor que.

ii. Seleccione la condición requerida e introduzca el valor correspondiente en el cuadro de texto.

iii. Haga clic en Agregar+ . - El filtro seleccionado con su valor se muestra en la sección FILTROS SELECCIONADOS. Por ejemplo: Tamaño del archivo: 10 MB, Tipo de archivo: Word.

- Seleccione filtros adicionales según las condiciones. Consulte la tabla a continuación para ver los filtros disponibles.

- Haz clic en Aplicar .

El informe se muestra con parámetros relacionados como nombre del archivo, hash, tamaño, carga del archivo, envío total y tipo de archivo.

- Haz clic en el icono Ver > para ver el informe de análisis.

Búsqueda de URL

El análisis de URL es un proceso que examina una URL para determinar su seguridad mediante la búsqueda de amenazas como malware, phishing o actividad sospechosa. Ayuda a identificar y bloquear URL dañinas.

Para analizar la URL, siga estos pasos:

- En el panel izquierdo, seleccione Búsqueda de URL .

- Introduce la URL y haz clic en Analizar .

La URL enviada se compara con la base de datos de Seqrite y se muestran las categorías correspondientes. Si la URL es segura, se muestra el veredicto «Limpia»; de lo contrario, se marca como «Maliciosa» o «Desconocida».

Nota: Este es un servicio adicional.

Ajustes

La configuración permite a los administradores gestionar y visualizar la cuota de uso de los usuarios y el registro de actividad de todos los usuarios en la plataforma de análisis de malware Seqrite.

Usuarios

Como administrador de la organización, usted puede agregar usuarios, ver detalles de usuarios, habilitar o deshabilitar usuarios, cambiar roles de usuarios, buscar usuarios y descargar la lista de usuarios como un archivo CSV.

Agregar nuevo usuario

Esta sección explica cómo agregar usuarios en entornos locales y en la nube . Siga los pasos según su tipo de implementación.

Para los usuarios de la nube , el administrador de la organización solo puede agregar usuarios, incluso en masa, a través de la consola de Seqrite CSM.

Para agregar un usuario, siga estos pasos:

- En la página de Seqrite CSM, haga clic en Usuarios administradores en el panel izquierdo.

- Haz clic en + Agregar usuario .

- Introduce los datos del usuario y haz clic en Agregar .

Para los usuarios locales , el administrador de la organización puede agregar usuarios en la sección de administración.

Para agregar un usuario, siga estos pasos:

- Ve a Configuración y selecciona Usuarios .

- Haz clic en +Agregar usuario .

- Introduce los datos del usuario y haz clic en Guardar .

Agregar usuarios en masa

Solo los usuarios de la nube pueden agregar usuarios en masa a través de la consola de Seqrite CSM.

Para agregar usuarios en masa, siga estos pasos:

- En la página de Seqrite CSM, haga clic en Usuarios administradores en el panel izquierdo.

- Haz clic en Importar . Se mostrará

la página Importar usuario . - Haz clic en Descargar para descargar la plantilla para archivo CSV.

Se descargará una plantilla CSV. - Introduzca los datos en el archivo CSV.

- Haz clic en Examinar para cargar el archivo CSV y luego haz clic en Cargar .

Editar un usuario

Para los usuarios de la nube , el administrador de la organización solo puede editar usuarios desde la consola de Seqrite CSM.

Para editar un usuario existente desde Seqrite CSM, siga estos pasos:

- En la página de Seqrite CSM, haga clic en Usuarios administradores en el panel izquierdo.

- Haz clic en el icono Editar del usuario que deseas editar.

- Edita los datos del usuario y haz clic en Guardar .

Eliminar un usuario

Para los usuarios de la nube , el administrador de la organización solo puede eliminar usuarios desde la consola de Seqrite CSM.

Para editar un usuario existente desde Seqrite CSM, siga estos pasos:

- En la página de Seqrite CSM, haga clic en Usuarios administradores en el panel izquierdo.

- Haz clic en el icono Eliminar del usuario que deseas editar.

Detalles del usuario

Puedes ver los detalles del usuario, como sus datos personales y la información de inicio de sesión. Además,

puedes habilitar o deshabilitar al usuario y cambiar su rol.

Habilitar/Deshabilitar al usuario

Para habilitar/deshabilitar al usuario, siga estos pasos:

- Seleccione el usuario y haga clic en >(Ver).

- En la sección ACCIÓN , cambie la tecla para habilitar o deshabilitar al usuario.

Cambiar el rol del usuario

Para cambiar el rol del usuario, siga estos pasos:

- Seleccione el usuario y haga clic en >(Ver).

- En la sección ACCIÓN , seleccione el rol de la lista y luego haga clic en Guardar .

Licencia

Esta página solo es visible para el administrador. En ella, el administrador puede consultar el estado de la licencia de Seqrite Malware Analysis. La página de detalles de la licencia muestra información como el tipo de licencia, el uso de cuota, el uso de cuota anterior y los datos de la empresa.

Detalles de la licencia

La información de la licencia incluye los siguientes detalles:

| Título | Descripción |

| Fecha de vencimiento de la licencia | Muestra la fecha de vencimiento de la licencia de la plataforma de análisis de malware Seqrite. |

| Estado | Muestra el estado de la licencia, es decir, Activa o Inactiva. |

| Cuota de análisis preliminar | Muestra la cuota asignada para la etapa de Análisis Preliminar. |

| Cuota de detonación | Muestra la cuota asignada para la etapa de Detonación. |

| Cuota de análisis manual | Muestra la cuota asignada para la etapa de Análisis Manual. |

| Uso de cuota de hoy | Muestra el consumo de cuota para Análisis Preliminar, Detonación y Análisis Manual del día. |

| Uso de cuota anterior | Muestra los detalles del uso de la cuota, que incluyen: tipo de cuota, asignación total, cuota utilizada, cuota restante y uso de la cuota en porcentaje. |

Registro de auditoría

Esta página muestra el registro de actividad de todas las acciones de los usuarios en la plataforma de análisis de malware Seqrite, como el inicio y cierre de sesión, la adición y eliminación de usuarios, la asignación de roles y otras operaciones, como la carga de archivos para su análisis. Puede descargar estos registros en un archivo CSV y filtrarlos y exportarlos mediante un filtro de tiempo.

Apoyo

Datos de contacto de la oficina central

Quick Heal Technologies Limited

(anteriormente conocida como Quick Heal Technologies Pvt. Ltd.).

Domicilio social: Marvel Edge, Oficina n.º 7010 C y D, 7.ª planta, Viman Nagar, Pune 411014, Maharashtra, India.

Sitio web oficial:http://www.seqrite.com

Correo electrónico: support@seqrite.com

Teléfono de contacto:

- 1800-212-7377

De lunes a sábado de 9:00 a 20:00 (IST)

- +91 7066027377

De lunes a sábado de 9:00 a 20:00 (IST)

- +91 9168625686

De lunes a viernes de 9:00 a 20:00 (IST)