Manual de Seqrite Threat Intel

Introducción

Seqrite Threat Intel Es una solución de inteligencia de amenazas en tiempo real que agrega información de diversas fuentes, incluyendo la amplia telemetría de QuickHeal. Esta información se procesa y distribuye posteriormente a través de Seqrite Threat Intel Portal. Proporciona información práctica adaptada a sectores como el de banca, servicios financieros y seguros (BFSI), al tiempo que garantiza el cumplimiento de los requisitos normativos.

Seqrite Threat Intel La versión 1.4 proporciona flujos automatizados de información útil sobre amenazas que las empresas pueden integrar en sus herramientas de seguridad para bloquear amenazas u obtener información valiosa. Esta información incluye indicadores de compromiso (IoC) tradicionales, como dominios maliciosos, URL, direcciones IP, hashes de malware, adversarios, inteligencia de vulnerabilidades, ciberamenazas en forma de blogs RSS, intercambio de información entre inquilinos, etc. La información relacionada con todas las amenazas se recopila en formato STIX y se entrega a los clientes a través del servidor TAXII.

Seqrite Threat Intel es impulsado por el Seqrite El laboratorio procesa y detecta millones de amenazas a diario. La información relacionada con las amenazas se envía y compila en formato STIX, y se entrega a los clientes a través del servidor TAXII. La siguiente página detalla cómo obtener Inteligencia sobre Ciberamenazas (CTI) mediante los servicios de Intercambio Automatizado de Información de Inteligencia (TAXII).

¿Qué es STIX?

- La Expresión de Información Estructurada sobre Amenazas (STIX) es un formato de lenguaje utilizado para intercambiar CTI (Inteligencia sobre Ciberamenazas). El formato STIX se utiliza para mostrar información relacionada con objetos indicadores, objetos de malware y objetos de relación. Los objetos de relación establecen una asociación común entre los objetos indicadores y de malware.

- El feed STIX está en un standardEl formato JSON está adaptado y transmite datos CTI de fácil comprensión. Representa el lenguaje común donde tanto el cliente como el servidor pueden usar STIX para un método de comunicación común

¿Qué es el TAXII?

- El Intercambio Automatizado de Información de Inteligencia Confiable o TAXII, es un protocolo de transporte utilizado para intercambiar datos CTI a través del Protocolo Seguro de Transferencia de Hipertexto (HTTPS).

- TAXII permite a empresas como Seqrite compartir CTI con otros usuarios definiendo una API que se alinee con los modelos de uso compartido comunes.

TAXII está diseñado específicamente para soportar el intercambio de CTI representado en formato STIX. - La integración de TAXII con controles de seguridad como SIEM, SOAR, TIP, permite a las organizaciones automatizar el intercambio y el consumo de inteligencia sobre amenazas, mejorando así su capacidad para detectar, analizar y responder a las amenazas cibernéticas.

La relación entre TAXII y STIX

- Los proyectos de código abierto de TAXII y STIX standardLos sistemas fueron desarrollados por el Comité Técnico CTI de OASIS para la prevención y mitigación de ciberataques. STIX representa los datos de inteligencia sobre ciberamenazas y TAXII es el vehículo para el intercambio de dicha información.

- TAXII es el mecanismo para el transporte de CTI representado en formato STIX. Puede utilizar los servicios de TAXII para compartir información sobre ciberamenazas de forma segura y automatizada.

Relación entre feeds y colecciones

- Como se mencionó, STIX proporciona feeds de datos CTI en formato JSON. Estos feeds contienen datos CTI de las colecciones.

- Una Colección TAXII es una interfaz a una base de datos de objetos CTI proporcionada por un Servidor TAXII. Los Clientes TAXII la utilizan para solicitar información al Servidor TAXII.

- Es común utilizar el término Feeds cuando se hace referencia a datos de amenazas CTI de STIX con el entendimiento de que lo que comprende un Feed CTI es información de una colección de objetos CTI.

Implementación en la nube

La sección Seqrite Threat Intel now also operates as part of a cloud-based deployment through its integration with the MSC (Centralized Security Management).

Accediendo al Seqrite Threat Intel

Si ya es usuario, siga el proceso de inicio de sesión con sus credenciales; si es un nuevo suscriptor, complete los siguientes tres pasos para comenzar.

1. Regístrese en Seqrite Threat Intel / Inscríbase en Seqrite Threat Intel

- Para acceder a Seqrite Threat Intel, primero debe registrarse utilizando una clave de producto.

Nota: Recibirás la clave del producto tras firmar el acuerdo y completar el pago correspondiente. Para registrarte en Seqrite Threat Intel, sigue estos pasos:

- Ingrese la URL https://pre-csm.qhtpl.com/csm/signup/sti en el navegador. Regístrese se muestra la página.

- Haga clic en Registrarse aquí.

- Regístrese para Gestión de Seguridad Centralizada se muestra la página.

- Escriba el detalle del administrador, como nombre, apellido, dirección de correo electrónico comercial, número de teléfono móvil, función laboral y haga clic en Siguiente.

- Escriba los Datos de la empresa como, Nombre de la empresa, Industria, Tamaño de la empresa, País, Estado, Ciudad, Idioma del producto preferido y haga clic en Siguiente.

- Si la dirección de correo electrónico es incorrecta, haga clic en Haga clic aquí para editar para actualizar la dirección de correo electrónico y haga clic en Confirmar.

2. Establecer contraseña

Una vez que te registres correctamente, recibirás un correo electrónico con el enlace de activación para establecer la contraseña. Para establecer una contraseña, sigue estos pasos:

- Haz clic en el enlace de activación que aparece en el correo electrónico.

- Enter password and click. Configuración de la contraseña.

La sección Iniciar Sesión se muestra la página.

3. Iniciar sesión

Acceder a Seqrite Threat Intel, sigue estos pasos:

- Ingrese el ID de correo electrónico, la contraseña y haga clic en Iniciar Sesión.

La sección Autenticación de dos factores se muestra la página. - Ingrese la OTP que recibió en su dirección de correo electrónico registrada o número de teléfono registrado y haga clic en Verificar. La sección Seqrite Gestión de Seguridad Centralizada Acuerdo de licencia se muestra la página.

- Acepte los términos del ACUERDO DE LICENCIA DE USUARIO FINAL DE SEQRITE y haga clic en Sí, estoy de acuerdo. Se muestra la sección Panel de administración de seguridad centralizada de Seqrite.

- Haga clic en STI en el panel izquierdo. Se mostrará la sección del panel de control de Seqrite Threat Intel.

¿Ha olvidado su contraseña?

Sigue estos pasos para restablecer tu contraseña:

- Haz clic en ¿Olvidaste tu contraseña? enlace en la página de inicio de sesión.

- Introduce tu correo electrónico registrado, selecciona la casilla «No soy un robot» y haz clic en «Recuperar». Recibirás un correo electrónico con un enlace para restablecer tu contraseña.

- Haz clic en el enlace que aparece en el correo electrónico.Configuración de la contraseña se muestra en la página.

- Ingrese la nueva contraseña, confirme la contraseña y haga clic en Configuración de la contraseña.

- Vaya a la página Iniciar Sesión e inicie sesión con la nueva contraseña.

Implementación local

Seqrite Threat Intel is a web-based application hosted in Customer premises.

Para acceder a este portal siga estos pasos:

- Vaya a https://stip.seqrite.com/.

- En la pestaña Iniciar sesión página, inicie sesión con las credenciales proporcionadas.

Una vez autenticado, el usuario accederá al Dashboard.

¿Ha olvidado su contraseña?

Sigue estos pasos para restablecer tu contraseña:

- Haga clic en ¿Olvidaste tu contraseña? Enlace en la página de inicio de sesión.

- Introduce tu dirección de correo electrónico registrada y selecciona No soy un robot casilla de verificación y haga clic Recuperar.

Se le enviará un correo electrónico a su dirección de correo electrónico registrada con un enlace para restablecer la contraseña. - Haz clic en el enlace que aparece en el correo electrónico.

Configuración de la contraseña se muestra la página. - Introduce la nueva contraseña, confirma la contraseña y haz clic. Configuración de la contraseña.

- Vaya a Iniciar Sesión Acceda a la página e inicie sesión con la nueva contraseña.

Configuración de organizaciones y analistas

Accediendo al Seqrite Threat Intel

Seqrite Threat Intel es una aplicación web alojada en el servidor de Seqrite.

Un administrador configura la estructura de la organización, asigna roles de usuario y puede deshabilitar las cuentas.

1. Establecimiento de la organización

- Seqrite admin creará organizaciones dentro del portal.

- Admins asignar una Organización Admin para cada organización creada.

2. Agregar Usuarios

Los administradores de la organización pueden agregar analistas y asignarles roles como:

Administrador de la organización: Acceso completo para gestionar la organización.

Analista de la organización: Puede ver y analizar datos de inteligencia sobre amenazas.

3. Deshabilitar cuentas

- Los administradores de Seqrite pueden deshabilitar organizaciones o analistas específicos.

- El administrador de Seqrite o el administrador de la organización pueden deshabilitar usuarios específicos de su organización.

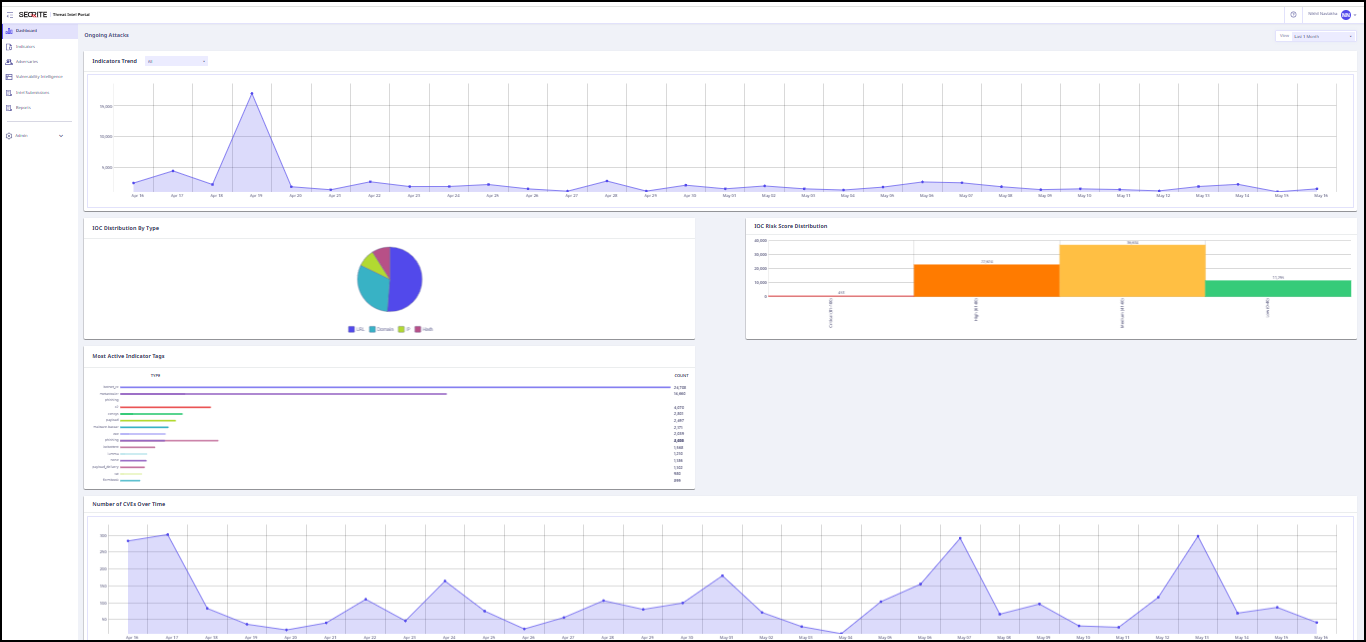

Dashboard

El panel de control es la página predeterminada que se muestra tras iniciar sesión en el portal Seqrite Threat Intel. El panel de control facilita la navegación por todas las funciones y componentes del portal Seqrite Threat Intel.

Métricas del panel de control

El panel de control ofrece una visión general de las métricas predefinidas relacionadas con los Indicadores de Compromiso (IoC). Algunas de estas métricas predefinidas (entre otras) son las siguientes.

| Sección | Descripción |

| Tendencia de los indicadores | Ofrece una representación visual de las tendencias del IoC a lo largo del tiempo. |

| Distribución de IoC por tipo | Muestra el desglose de los IoC por categorías como direcciones IP, dominios o archivos. |

| Distribución de la puntuación de riesgo del IoC | Proporciona una representación visual de los niveles de riesgo (bajo, medio, alto) para los IoC detectados. |

| Etiquetas indicadoras más activas | Proporciona el tipo y la cantidad de las categorías de malware más activas. |

| Principales productos afectados por CVE | Lista de productos/aplicaciones cuyas vulnerabilidades son más explotadas. |

| Número de CVE a lo largo del tiempo | Vista cronológica de todas las vulnerabilidades reportadas. |

| Distribución de eventos cardiovasculares según su gravedad | Distribución de todas las vulnerabilidades reportadas según su puntuación CVSS como Crítica, Alta, Media y Baja. |

| Indicadores totales frente a indicadores inactivos | Cronología de todos los indicadores activos frente a los indicadores inactivos notificados. |

| Las 10 principales organizaciones objetivo de los adversarios | Las 10 principales organizaciones objetivo de los adversarios. |

| Los 10 sectores principales atacados por los adversarios | Los 10 sectores principales que son objetivo de los adversarios. |

| Las 10 mejores técnicas del adversario | Las 10 principales técnicas utilizadas por los adversarios para llevar a cabo un ciberataque. |

Perfil de usuario

La sección Perfil de usuario, en la esquina superior derecha del panel de control, muestra el nombre del usuario registrado.

Al hacer clic en el nombre de usuario con el que ha iniciado sesión, se muestran las siguientes opciones: Rol, Ver perfil, Soporte, Acerca de, Cambiar contraseña y Cerrar sesión.

Glosario

El glosario ofrece definiciones claras de los términos y frases clave utilizados en Seqrite Threat Intel. Ayuda a los usuarios a comprender palabras y conceptos relacionados con las ciberamenazas, los ataques y la seguridad.

Información de inteligencia sobre indicadores de compromiso (IoC)

La pestaña Indicadores ofrece una descripción detallada de todos los IoC detectados recientemente. Los IoC incluyen direcciones IP, nombres de dominio, hashes de archivos y URL que se pueden usar para detectar actividad maliciosa. Estos indicadores ayudan a detectar, analizar y responder a las ciberamenazas de forma eficaz.

La pestaña Indicadores presenta los IoC en formato gráfico y tabular. Puede ver los detalles de los IoC y filtrar el gráfico por intervalos de fechas específicos: último día, últimos 7 días, último mes, últimos 3 meses, último año, o bien seleccionar un intervalo de fechas personalizado.

Visualización de los detalles del IoC

Puedes ver los detalles del IoC, como la descripción o el nombre, el tipo, las calificaciones y la primera y última vez que se vio, en formato tabular.

Para ver los detalles de cada IoC:

- En el portal Seqrite Threat Intel, haga clic en Indicadores en el panel izquierdo.

- En la página de Indicadores , seleccione el indicador y haga clic en el icono >

La página de detalles del indicador muestra la siguiente información:

- Descripción general del indicador : Puntuación de riesgo, puntuación de confianza y descripción del IoC.

- Atributos : Propiedades clave como la fuente, la fecha de detección y el tipo.

- Mapeo de TTP : Enlaces a tácticas, técnicas y procedimientos asociados con el IoC.

- Asociaciones : Relaciones conocidas con actores de amenazas, malware o IoC.

- Recomendaciones : Acción recomendada para los IoC seleccionados.

Seleccionar columna del selector de columnas

El selector de columnas permite personalizar la vista de tabla. Puede elegir las columnas que desea mostrar en la tabla.

- Para elegir las columnas, haga clic en la página Indicadores y seleccione la columna deseada.

Nota: Puede seleccionar hasta 7 columnas para mostrar.

Filtrado de la lista IoC

Puede filtrar la lista de IoC para refinar los resultados según atributos o categorías.

Para filtrar la lista de IoC, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Indicadores en el panel izquierdo.

- En la página de Indicadores , haga clic en

.

. - Ingrese el atributo que sea nombre del indicador, tipo, calificaciones, fecha de primera visualización o fecha de última visualización y haga clic en Aplicar.

El sistema muestra datos filtrados.

Exportación de IoC como CSV/STIX

Puede descargar todos los IoC visibles actualmente en la página en formato CSV o STIX.

Para exportar/descargar los IoC:

- En el portal de inteligencia de amenazas de Seqrite, haga clic en Indicadores en el panel izquierdo.

- En la página Indicadores , haga clic en Exportar, seleccione el formato CSV o STIX 2.1 y, a continuación, haga clic en Exportar.

Visualización del historial de exportación de IoC

El historial de exportaciones muestra un registro de todos los indicadores de compromiso (IoC) que el usuario ha exportado. Este

historial proporciona información como el nombre de la exportación, el formato (STIX o CSV), el tamaño del archivo, la fecha de creación y el estado.

- Para ver el historial de exportaciones, haga clic en Historial de exportaciones en la página Indicadores.

Se muestra la lista de IoCs exportados.

Inteligencia sobre adversarios

Un adversario es cualquier individuo o grupo que intente realizar actividades dañinas, como ciberataques o espionaje, para amenazar los recursos cibernéticos.

La pestaña Adversarios proporciona información sobre los adversarios detectados. Los detalles de cada adversario incluyen su nombre, tipo, país objetivo, sector objetivo, primera y última vez que se le vio. Esta información ayuda a detectar, analizar y responder a las ciberamenazas de manera eficaz.

Esta inteligencia ofrece una visión integral de los actores de amenazas, incluyendo sus tácticas, técnicas y asociaciones. Ayuda a comprender los motivos de los atacantes, las regiones objetivo y los sectores objetivo. Las organizaciones pueden utilizar esta inteligencia para anticipar ataques y mejorar sus capacidades de detección de amenazas.

Visualización de los detalles del adversario

Puedes consultar los detalles del adversario, como su nombre, tipo, país objetivo, sector objetivo, primera y última aparición, en formato tabular. Para ver los detalles de cada adversario, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Adversarios en el panel izquierdo.

- En la página Adversarios , seleccione el adversario y haga clic en el icono >.

La página de detalles del adversario muestra la siguiente información:- Descripción general del adversario : Nombre del adversario, país objetivo, ciudad objetivo, sector objetivo, origen del ataque, objetivos, motivaciones, primera vez que se le vio y última vez que se le vio.

- Mapeo de TTP : Vínculos con tácticas, técnicas y procedimientos asociados al adversario.

- Asociaciones : Relaciones conocidas con actores de amenazas, malware o IoC.

Seleccionar columna del selector de columnas

El selector de columnas permite personalizar la vista de tabla. Puede elegir las columnas que desea mostrar en la tabla.

- Para elegir columnas, haga clic

en la página Adversarios y seleccione la columna deseada.

en la página Adversarios y seleccione la columna deseada.

Nota: Puede seleccionar hasta 7 columnas para mostrar.

Filtrado de la lista de adversarios

Puedes filtrar la lista de adversarios para refinar los resultados según el tipo.

Para filtrar la lista de adversarios, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Adversarios en el panel izquierdo.

- En la página Adversarios

, haga clic en .

, haga clic en . - Ingrese el atributo que sea nombre del adversario, tipo, fecha del primer avistamiento o fecha del último avistamiento y haga clic en Aplicar .

El sistema muestra datos filtrados.

Exportar adversarios como CSV/STIX

Puedes descargar todos los adversarios que se muestran actualmente en la página en formato CSV o STIX.

Para exportar/descargar los adversarios, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Adversarios en el panel izquierdo.

- En la página Adversarios , haga clic en Exportar, seleccione el formato CSV o STIX 2.1 y, a continuación, haga clic en Exportar .

Visualización del historial de exportaciones del adversario

El historial de exportaciones muestra un registro de todos los archivos exportados por el usuario. Este

historial proporciona información como el nombre del archivo exportado, el formato (STIX o CSV), el tamaño, la fecha de creación y el estado.

- Para ver el historial de exportaciones, haga clic en Historial de exportaciones en la página Adversarios .

Se mostrará la lista de adversarios exportados.

Inteligencia de vulnerabilidades

La información sobre vulnerabilidades proporciona datos sobre las vulnerabilidades recién descubiertas, incluyendo su gravedad, explotabilidad y los sistemas afectados. Incluye detalles de parches y asociaciones con amenazas conocidas. Esto ayuda a las organizaciones a mitigar de forma proactiva las brechas de seguridad y a fortalecer sus defensas.

La pestaña de Información sobre Vulnerabilidades ofrece una presentación gráfica y tabular de las vulnerabilidades detectadas. Puede ver los detalles de las vulnerabilidades y filtrar el gráfico por intervalos de fechas específicos: último día, últimos 7 días, último mes, últimos 3 meses y último año.

Visualización de los detalles de la vulnerabilidad

Puedes ver los detalles de la vulnerabilidad, como el ID de CVE, la descripción, la fecha de creación, la fecha de modificación, la puntuación CVSS v3, el nivel de confianza y si ha sido explotada, en formato tabular. Para ver los detalles de cada vulnerabilidad, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Inteligencia de Vulnerabilidades en el panel izquierdo.

- En la página de Inteligencia de Vulnerabilidades , seleccione la vulnerabilidad y haga clic en el icono >.

La página de detalles de la vulnerabilidad muestra la siguiente información:- Resumen : Nombre/ID del CVE, Descripción, Etiquetas, Puntuación CVSS, productos afectados, puntuación de riesgo, Referencias externas, Confidencialidad, Integridad, Impacto en la disponibilidad (CIA).

- Asociaciones : Relaciones conocidas con malware, IoC o actores de amenazas, así como técnicas y procedimientos asociados con la explotación de la vulnerabilidad.

Seleccionar columna del selector de columnas

El selector de columnas permite personalizar la vista de tabla. Puede elegir las columnas que desea mostrar en la tabla.

- Para elegir columnas, haga clic

en la página de Inteligencia de Vulnerabilidades y seleccione la columna deseada.

en la página de Inteligencia de Vulnerabilidades y seleccione la columna deseada.

Nota: Puede seleccionar hasta 7 columnas para mostrar.

Filtrado de la lista de vulnerabilidades

Puede filtrar la lista de vulnerabilidades para refinar los resultados según el tipo.

Para filtrar la lista de vulnerabilidades, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Inteligencia de Vulnerabilidades en el panel izquierdo.

- En la página de Inteligencia de Vulnerabilidades

, haga clic en .

, haga clic en . - Ingrese los detalles que son: ID de CVE, descripción, puntuación CVSS V3, índice de confianza, fecha de creación, fecha de modificación, explotado y, a continuación, haga clic en Aplicar .

El sistema muestra datos filtrados.

Exportar vulnerabilidades como CSV/STIX

Puedes descargar todas las vulnerabilidades visibles actualmente en la página en formato CSV o STIX.

Para exportar/descargar vulnerabilidades, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Inteligencia de Vulnerabilidades en el panel izquierdo.

- En la página de Inteligencia de Vulnerabilidades , haga clic en Exportar, seleccione el formato CSV o STIX 2.1 y, a continuación, haga clic en Exportar .

Visualización del historial de exportaciones de inteligencia de vulnerabilidades

El historial de exportaciones muestra un registro de todas las vulnerabilidades que el usuario ha exportado. Este

historial proporciona información como el nombre de la exportación, el formato (STIX o CSV), el tamaño del archivo, la fecha de creación y el estado.

- Para ver el historial de exportaciones, haga clic en Historial de exportaciones en la página de Inteligencia de vulnerabilidades .

Se mostrará la lista de vulnerabilidades exportadas.

Envíos de usuarios

El envío de información de inteligencia es el proceso de agregar o compartir nuevos datos de inteligencia sobre amenazas, como indicadores de compromiso (IoC), tácticas, técnicas, procedimientos, actores de amenazas, firmas de malware o detalles de vulnerabilidades, para su análisis, correlación y distribución. Esto ayuda a detectar, investigar y responder a las amenazas con mayor eficacia.

La pestaña «Envíos por usuarios» permite visualizar y analizar toda la información de inteligencia recibida. Puede ver los detalles de la información enviada, su gravedad (crítica, alta, media, baja) y filtrarla por intervalos de fechas específicos: último día, últimos 7 días, último mes, últimos 3 meses y último año.

Añadiendo nueva información de Intel

Para agregar nueva información, los administradores de la organización deben seguir estos pasos:

- En el portal Seqrite Threat Intel, haga clic en «Envíos de usuarios» en el panel izquierdo.

- En la página de Envíos de Usuarios , haga clic en + Agregar Intel .

Se muestra la página Agregar nuevo Intel .

- Seleccione la categoría de la lista, introduzca los datos básicos y adicionales.

- Si desea revisar la información antes de enviarla, haga clic en Guardar borrador; de lo contrario, haga clic en Enviar .

Esta disposición también está disponible para los administradores de la organización.

Visualización de la información enviada

Puede consultar los detalles de los informes de inteligencia, como la gravedad (Crítica, Alta, Media, Baja) resaltada con códigos de color, el ID del informe, el ID del informe, el título, la fecha de notificación, la fecha de aprobación y el estado en formato tabular.

Para ver los detalles de cada informe, siga estos pasos:

- En el portal de inteligencia de amenazas de Seqrite, haga clic en » Envíos de usuarios» en el panel izquierdo.

- En la página de Envíos de Usuarios , seleccione la información y haga clic en el icono >.

- La página de detalles del envío de información muestra los siguientes detalles:

- Información principal : Por ejemplo, categoría APT (categoría, nombre, IP de origen, descripción, nombre APT, tipo de IoC, nombre de IoC).

- Información adicional : Fecha del incidente, gravedad, etiquetas, calificaciones de riesgo y núcleo de confianza.

- Motivo de aprobación/rechazo : Muestra el motivo de la aprobación o el rechazo de la información.

Filtrado de la información enviada

Puede filtrar la lista de envíos de inteligencia para refinar los resultados según el ID del envío, el ID de inteligencia, el título del envío, la fecha de reporte, la fecha de aprobación y el estado del envío.

Para filtrar la lista de envíos de inteligencia, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en «Envíos de usuarios» en el panel izquierdo.

- En la página de Envíos de Usuarios,

haga clic en .

haga clic en . - Ingrese los detalles: ID de envío, ID de inteligencia, título del envío, fecha de reporte, fecha de aprobación y estado del envío, y luego haga clic en Aplicar .

El sistema muestra datos filtrados.

Exportar envíos de Intel como archivo CSV

Puedes descargar todos los informes de inteligencia que se muestran actualmente en la página en formato CSV.

Para exportar/descargar los informes de inteligencia, sigue estos pasos:

- En el portal de Seqrite Threat Intelligence, haga clic en «Envíos de usuarios» en el panel izquierdo.

- En la página de Envíos por Usuarios , haga clic en Exportar CSV .

Informes

Seqrite Threat Intel recopila continuamente la información más reciente sobre ciberamenazas procedente de fuentes RSS de confianza y blogs de seguridad, lo que permite a los analistas de amenazas mantenerse al día sobre los acontecimientos mundiales y obtener información práctica.

Visualización de informes

Puedes ver los detalles de un informe, como el título, la fecha de publicación, la fuente, la descripción y las etiquetas asignadas. Para ver los informes, sigue estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Informes en el panel izquierdo.

- En la página Informes , seleccione el informe y haga clic en el icono >.

La página de información detallada muestra los siguientes detalles:

- Detalles básicos : Título del informe, descripción, fecha de publicación, fuente y descripción.

- Etiqueta/Marca : Muestra las etiquetas o marcas asignadas al informe.

Filtrar la lista de informes

Puede filtrar la lista de informes para refinar los resultados según el título, la descripción, la fecha de publicación, la fuente y la etiqueta.

Para filtrar la lista de informes, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Informes en el panel izquierdo.

- En la página de Informes

, haga clic en .

, haga clic en . - Ingrese los detalles: título, descripción, fecha de publicación, fuente, etiqueta y luego haga clic en Aplicar .

El sistema muestra datos filtrados.

Exportar informes como CSV/STIX

Puede descargar todos los informes que se muestran actualmente en la página en formato CSV o STIX.

Para exportar/descargar informes, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Informes en el panel izquierdo.

- En la página Informes , haga clic en Exportar, seleccione el formato CSV o STIX 2.1 y, a continuación, haga clic en Exportar .

Ver historial de exportaciones

El historial de exportaciones muestra un registro de cuándo y qué informes ha exportado el usuario. Esta información permite realizar un seguimiento del uso de los informes y puede ser útil para fines de auditoría y control.

El historial de exportaciones proporciona un registro con el nombre del informe, el tamaño del archivo, la fecha de creación, el formato de exportación (STIX, CSV) y el estado.

Para ver el historial de exportaciones, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Informes en el panel izquierdo.

- En la página de Informes , haga clic en Exportar historial .

Se muestra la lista de informes exportados.

Administración

En el portal Seqrite Threat Intel, el administrador de Seqrite tiene autoridad para agregar y editar organizaciones, agregar usuarios, asignar roles de usuario y editar o deshabilitar usuarios.

Los siguientes roles de usuario están presentes en Seqrite Threat Intel:

- Administrador : Los administradores tienen todos los privilegios para agregar y editar organizaciones, agregar y editar usuarios, asignar roles de usuario y deshabilitar organizaciones y usuarios.

- Administrador de la organización : El administrador de la organización puede agregar, editar y deshabilitar usuarios dentro de su organización.

- Analista organizacional : El analista organizacional solo puede acceder a las pestañas Panel de control e Indicadores.

- Usuarios:

La pestaña Usuarios permite ver, administrar, agregar usuarios y asignarles los roles adecuados. Ofrece una descripción general de todos los tipos de roles en Seqrite Threat Intel. También permite editar los detalles de los usuarios y deshabilitarlos según sea necesario.

Agregar nuevo usuario

Para los usuarios de la nube , el administrador de la organización solo puede agregar usuarios a través de la consola de Seqrite CSM.

Para agregar un usuario, siga estos pasos:

- En la página de Seqrite CSM, haga clic en Usuarios administradores en el panel izquierdo.

- Haz clic en +Agregar usuario . Se mostrará

la página Agregar usuario . - Introduce los datos del usuario y haz clic en Agregar .

Para los usuarios locales , el administrador de la organización puede agregar usuarios en la sección de administración.

Para agregar un usuario, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Administrador y seleccione Usuarios en el panel izquierdo.

- En la página Usuarios administradores , haga clic en +Agregar usuario . Se mostrará

la página Agregar usuario . - Introduce los datos del usuario y haz clic en Agregar .

Editar un usuario

Para los usuarios locales , el administrador de la organización puede editar el usuario existente desde la sección de administración.

Para editar el usuario existente, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Administrador y seleccione Usuarios en el panel izquierdo.

- En la página Usuarios administradores , haga clic en el icono Editar del usuario que desea editar.

- Edita los datos del usuario y haz clic en Guardar .

Deshabilitar un usuario

Para los usuarios locales , el administrador de la organización puede deshabilitar al usuario existente desde la sección de administración.

Para deshabilitar un usuario, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Administrador y seleccione Usuarios en el panel izquierdo.

- En la página Usuarios administradores , haga clic en el icono Editar del usuario que desea deshabilitar.

- Desactive la opción Deshabilitar usuario y haga clic en Guardar .

Esta disposición también está disponible para los administradores de la organización.

Restablecer contraseña de usuario

Para los usuarios locales , el administrador de la organización puede restablecer la contraseña desde la sección de administración. Para restablecer la contraseña de usuario, siga estos pasos:

- En el portal Seqrite Threat Intel, haga clic en Administrador y seleccione Usuarios en el panel izquierdo.

- En la página Usuarios administradores , haga clic en el icono Restablecer contraseña del usuario cuya contraseña desea restablecer.

Se envía un correo electrónico al usuario con una nueva contraseña.

- Licencia

Esta página solo es visible para el administrador. En ella, el administrador puede consultar el estado de la licencia de Seqrite Threat Intel. La página de detalles de la licencia muestra información como el estado de la licencia, la clave de producto, la fecha de vencimiento (UTC) y el número de usuarios autorizados a acceder al portal.